IP 주소 조작해 북한 흔적 지우고 '기자, 의원비서' 등 사칭

깜빡 속으면 피싱사이트로 연결

현직 기자나 국회의원 비서를 사칭해 보낸 e메일들이 북한 해킹조직의 피싱 범죄였다는 사실이 밝혀졌습니다.

경찰청은 인수위원회 출입기자를 사칭한 전자우편, 태영호 국회의원실 비서를 사칭한 전자우편, 국립외교원을 사칭한 전자우편 등에 대해 수사한 결과 북한의 해킹조직 소행으로 확인됐다고 25일 밝혔습니다.

경찰청에 따르면 북한 해킹조직은 IP주소를 북한이 아닌 것으로 위장, 즉 이른바 세탁한 후 기자와 의원 비서, 외교공무원을 사칭해 e메일을 보내 읽는 사람으로 하여금 피싱사이트 클릭을 유도했습니다.

실제로 이런 수법에 당해 각종 정보를 입력한 외교·통일, 안보·국방 분야 종사자 49명이 확인됐습니다. 경찰청은 북한 해킹조직이 이들 피해자의 송·수신 전자우편을 실시간으로 감시해 첨부 문서와 주소록 등을 빼갔다고 밝혔습니다.

■'인수위 출입기자입니다, 한미정상회담 뉴스에 댓글 남겨주세요'  현직 기자나 국회의원 비서, 국립외교원 관계자를 사칭한 북한의 해킹조직 범죄가 확인됐다. 경찰청에 따르면 북한 해킹조직은 IP주소를 북한이 아닌 것으로 위장, 즉 이른바 세탁한 후 기자와 의원 비서, 외교공무원을 사칭해 e메일을 보내 읽는 사람으로 하여금 피싱사이트 클릭을 유도했다. 〈사진=경찰청 제공〉

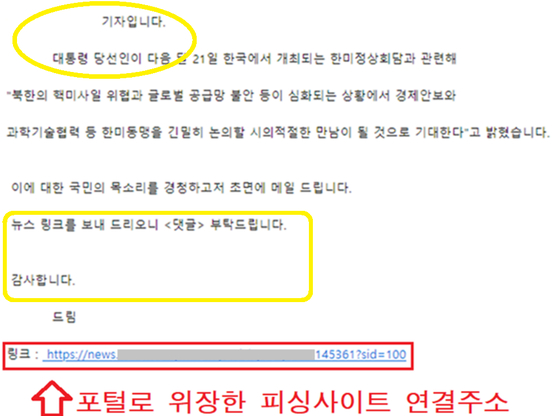

현직 기자나 국회의원 비서, 국립외교원 관계자를 사칭한 북한의 해킹조직 범죄가 확인됐다. 경찰청에 따르면 북한 해킹조직은 IP주소를 북한이 아닌 것으로 위장, 즉 이른바 세탁한 후 기자와 의원 비서, 외교공무원을 사칭해 e메일을 보내 읽는 사람으로 하여금 피싱사이트 클릭을 유도했다. 〈사진=경찰청 제공〉 경찰청이 공개한 피싱 e메일을 보면, 지난 4월 다음 아이디로 된 e메일 소유자가 제20대 대통령직 인수위원회 출입 기자 ○○○라며 접근합니다. 하지만 사실은 현직 기자가 아니고 북한 해킹조직 조직원이라는게 경찰청 수사로 확인됐습니다. (사진)

이 발신자는 '○○○ 기자입니다. 대통령 당선인이 다음달 21일 한미정상회담과 관련해…'라고 말을 꺼냅니다. 이후 이런 주제에 대한 국민의 목소리를 경청하고자 기사를 출고했다며 반응을 댓글로 남겨달라고 부탁합니다. 그 바로 아래에는 뉴스 링크라며 링크를 남겼습니다. (사진)

이 링크를 클릭하면 외관은 포털사이트에 올려진 기사문 같이 돼 있지만 사실은 개인정보를 가로채 악용하는 피싱사이트라는게 경찰청 수사 결과입니다.

경찰청은 태영호 의원실 비서를 사칭한 다른 북한해킹조직의 범죄 사례와 국립외교원을 사칭한 범죄 사례도 구체적으로 공개했습니다.

경찰청은 북한의 이러한 시도가 앞으로도 있을 것이라며 보안 설정 강화를 당부했습니다.